Служба EtherSensor Identity включает в себя SYSLOG-сервер для получения записей логов аутентификации от различных SYSLOG-клиентов: межсетевых экранов, прокси-серверов, программных DLP/EDR-агентов и т.п.

Согласно профилям настройки SYSLOG-сервер может прослушивать различные комбинации IP-адрес:порт, либо 0.0.0.0:порт – в этом случае он будет прослушивать все IP-адреса на заданном порту.

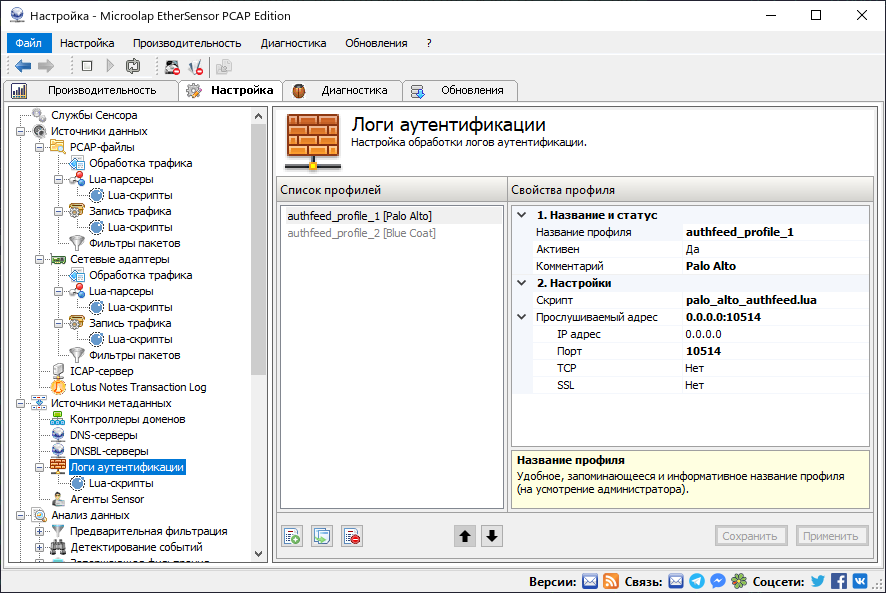

Пример настройки профиля логов аутентификации:

Рис.23. Настройка профиля логов аутентификации для службы EtherSensor Identity.

Название профиля

Удобное, запоминающееся и информативное название профиля (на усмотрение администратора).

Активен

Профиль обработки логов аутентификации не используется в анализе сообщений, если он отключен.

Комментарий

Ваш комментарий для данного профиля.

Скрипт

Привязанный к профилю скрипт, который выполняется для обработки SYSLOG-сообщения логов аутентификации.

Прослушиваемый адрес

Настройка локального адреса для прослушивания логов аутентификации.

IP адрес

Настройка локального IP адреса для прослушивания логов аутентификации.

Порт

Настройка локального порта для прослушивания логов аутентификации.

TCP

Позволяет использовать TCP-протокол для получения SYSLOG сообщений. Необходимо, если используется SSL-шифрование.

SSL

Включить/выключить использование SSL-шифрования при приёме сообщений.

Если в организации нет возможности обеспечить серверу EtherSensor доступ к контроллерам домена или к Log Collector, существует ещё один способ получения данных для привязки доменных пользователей к извлечённым из трафика объектам.

Установите на контроллеры домена или Log Collector бесплатную утилиту nxlog и настройте в ней отправку событий Security Log на сервер EtherSensor.

В данном случае данные отправляются на сервер EtherSensor по протоколу SYSLOG (TCP).

Ниже приведен пример конфигурационного файла nxlog, отправляющего события Kerberos Ticket Authentication (EventID 4768) на сервер EtherSensor (в примере это IP 10.100.0.100).

## This is a sample NXLog configuration file created by Loggly. June 2013 ## See the nxlog reference manual about the configuration options. ## It should be installed locally and is also available ## online at http://nxlog.org/nxlog-docs/en/nxlog-reference-manual.html

## Please set the ROOT to the folder your nxlog was installed into, ## otherwise it will not start. #define ROOT C:\\Program Files\\nxlog #define ROOT_STRING C:\\Program Files\\nxlog define ROOT C:\\Program Files (x86)\\nxlog define ROOT_STRING C:\\Program Files (x86)\\nxlog define CERTDIR %ROOT%\\cert

Moduledir %ROOT%\\modules CacheDir %ROOT%\\data Pidfile %ROOT%\\data\\nxlog.pid SpoolDir %ROOT%\\data LogFile %ROOT%\\data\\nxlog.log

<Extension json> Module xm_json </Extension> <Extension syslog> Module xm_syslog </Extension> <Input internal> Module im_internal Exec $Message = to_json() </Input> # Windows Event Log <Input eventlog> # Uncomment im_msvistalog for Windows Vista/2008 and later Module im_msvistalog #Uncomment im_mseventlog for Windows XP/2000/2003 #Module im_mseventlog #Send only EventID 4768 (Get Kerberos Ticket) Exec if $EventID NOT IN (4768) drop() Exec $Message = to_json() </Input> <Processor buffer> Module pm_buffer # 100Mb disk buffer MaxSize 102400 Type disk </Processor> <Output out_ethersensor> Module om_tcp Host 10.100.0.100 Port 516 Exec to_syslog_ietf() Exec $raw_event =~ s/(\[.*])//g; $raw_event = replace($raw_event, '{', '[CUSTOMER_TOKEN@41058 tag="windows"] {', 1) #Use the following line for debugging (uncomment the fileop extension above as well) #Exec file_write("C:\\Program Files (x86)\\nxlog\\data\\nxlog_output.log", $raw_event) </Output> <Route 1> Path internal, eventlog => buffer => out_ethersensor </Route> |

|---|

В консоли управления сервером EtherSensor в разделе Настройка -- Источники метаданных -- Логи аутентификации сделайте активным профиль authfeed_nxlog. Для этого установите в нём флаг Активен и убедитесь, что указаны корректные Порт и протокол (TCP).